分析报告发布 透露西北工大遭美网袭事件新细节

本文转自:中国网

【分析报告发布 透露西北工大遭美网袭事件新细节】9月13日 , 国家计算机病毒应急处理中心发布美国NSA网络武器“饮茶”分析报告 。全文如下:

一、概述

国家计算机病毒应急处理中心在对西北工业大学遭境外网络攻击事件进行调查过程中 , 在西北工业大学的网络服务器设备上发现了美国国家安全局(NSA)专用的网络武器“饮茶”(NSA命名为“suctionchar”)(参见我中心2022年9月5日发布的《西北工业大学遭美国NSA网络攻击事件调查报告(之一)》) 。国家计算机病毒应急处理中心联合奇安信公司对该网络武器进行了技术分析 , 分析结果表明 , 该网络武器为“嗅探窃密类武器” , 主要针对Unix/Linux平台 , 其主要功能是对目标主机上的远程访问账号密码进行窃取 。

二、技术分析

经技术分析与研判 , 该网络武器针对Unix/Linux平台 , 与其他网络武器配合 , 攻击者可通过推送配置文件的方式控制该恶意软件执行特定窃密任务 , 该网络武器的主要目标是获取用户输入的各种用户名密码 , 包括SSH、TELNET、FTP和其他远程服务登录密码 , 也可根据配置窃取保存在其他位置的用户名密码信息 。

该网络武器包含“验证模块(authenticate)”、“解密模块(decrypt)”、“解码模块(decode)”、“配置模块”、“间谍模块(agent)”等多个组成部分 , 其主要工作流程和技术分析结果如下:

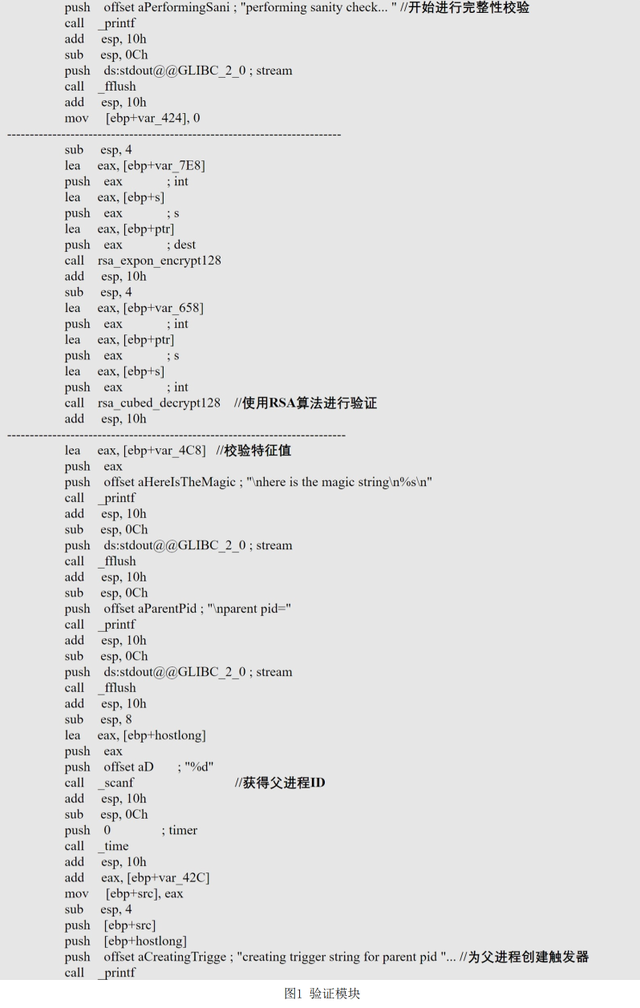

(一)验证模块

验证模块的主要功能是在“饮茶”被调用前验证其调用者(父进程)的身份 , 随后进行解密、解码以加载其他恶意软件模块 。如图1所示 。

文章图片

文章图片

(二)解密模块

解密模块是通用模块 , 可被其他模块调用对指定文件进行解密 , 采用了与NOPEN远控木马(参见《“NOPEN”远控木马分析报告》)类似的RSA+RC6加密算法 。如图2所示 。

文章图片

文章图片

(三)解码模块

与解密模块类似 , 解码模块也是通用模块 , 可以被其他模块调用对指定文件进行解码 , 但采用了自编码算法 。如图3 所示 。

文章图片

文章图片

(四)配置模块

配置模块的主要功能是读取攻击者远程投送的xml格式配置文件中的指令和匹配规则 , 并生成二进制配置文件 , 从而由“监视模块”和“间谍模块”调用后在受害主机上查找相关内容 。如图4、图5所示 。

文章图片

文章图片

(五)间谍模块

间谍模块的主要功能是按照攻击者下发的指令和规则从受害主机上提取相应的敏感信息并输出到指定位置 。

文章图片

文章图片

(六)其他模块

在分析过程中 , 我们还发现另外两个模块 , 分别是配置文件生成模块和守护者模块 。其中 , 配置文件生成模块的功能可能是生成ini临时配置文件 , 而守护者模块与间谍模块具有很高的代码相似性 , 可能是为不同版本系统生产的变种 。

- 国家信息中心与燧原科技等联合发布《“东数西算”战略下绿色智算中心产业发展研究报告》

- 苹果正式发布watchOS 9:支持四款新表盘

- 荣耀X40的发布价为2199元

- 荣耀50 Pro的发布价为3699元

- 《碳能源(英文版)》发布文章关注单原子催化助力“碳中和”

- 苹果计划发布四款新品 iPhone

- iPhone 14系列预计将在9月中旬发布

- 百度量产无人车Apollo RT6发布,这般实力不容小觑

- 支付宝蚂蚁庄园2022年9月12日答案更新(冲天香阵透长安,满城尽带黄金甲是形容哪种花?9月12日答案分享)

- 帮助老年人跨越“数字鸿沟”全国首份适老化设计标准研究报告发布