研究人员发现苹果M1芯片存在“不可修补”的缺陷

本文转自:海峡网

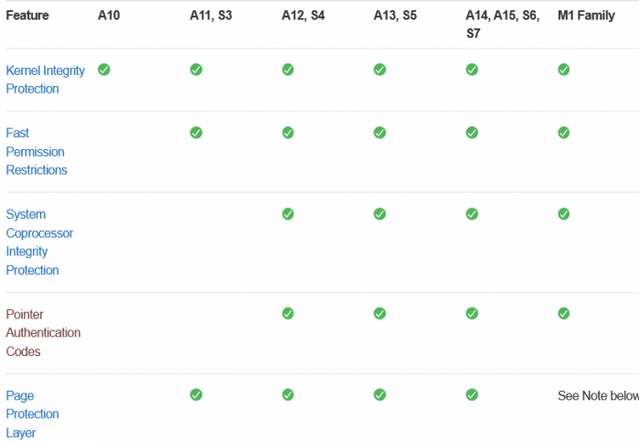

麻省理工学院的研究人员发现 , 苹果公司的M1芯片有一个“不可修补”的硬件漏洞 , 可能允许攻击者突破其最后一道安全防线 。该漏洞存在于苹果M1芯片中使用的一种硬件级安全机制 , 称为指针认证码 , 或称PAC 。这一功能使攻击者更难将恶意代码注入设备的内存 , 并提供了对缓冲区溢出漏洞的防御水平 , 攻击迫使内存数据溢出到芯片的其他位置 。

然而 , 来自麻省理工学院计算机科学和人工智能实验室的研究人员创造了一种新颖的硬件攻击 , 它结合了内存损坏和投机性执行攻击来规避安全功能 。该攻击表明 , 指针式验证机制可以在不留痕迹的情况下被洞穿 , 更糟的是 , 由于它利用了硬件机制 , 没有软件补丁可以修复它 。

该攻击被恰当地称为"PacMan"(吃豆人) , 意思是通过"猜测"指针认证代码(PAC)发挥作用 , 该代码是一种加密签名 , 可以确认一个应用程序没有被恶意更改 。这是用推测执行来完成泄露PAC验证结果 , 推测执行是现代计算机处理器使用的一种技术 , 通过推测猜测各种计算行来加快性能 , 而硬件侧信道则用于显示猜测是否正确 。

【研究人员发现苹果M1芯片存在“不可修补”的缺陷】更重要的是 , 由于PAC的可能值只有这么多 , 研究人员发现有可能将它们全部尝试一遍以找到正确的值 。

在一个概念验证中 , 研究人员证明了这种攻击甚至可以对付内核 , 也就是设备操作系统的软件核心 , 这对"所有启用了指针认证的ARM系统的未来安全工作具有巨大的影响" , 麻省理工学院CSAIL的博士生、该研究论文的共同第一作者Joseph Ravichandran说 。

文章图片

文章图片

Ravichandran补充说:"指针认证背后的想法是 , 如果其他一切都失败了 , 你仍然可以依靠它来防止攻击者获得对你系统的控制 。我们已经表明 , 作为最后一道防线的指针式认证并不像我们曾经认为的那样绝对 。"

迄今为止 , 苹果已经在其所有基于ARM的定制芯片上实施了指针式认证 , 包括M1、M1 Pro和M1 Max , 包括高通和三星在内的其他一些芯片制造商已经宣布或预计将推出支持硬件级安全功能的新处理器 。麻省理工学院表示 , 它还没有在苹果未发布的M2芯片上测试攻击 , 该芯片也支持指针式认证 。

麻省理工学院在研究报告中说:"如果不加以缓解 , 我们的攻击将影响大多数移动设备 , 甚至可能在未来几年影响桌面设备 。"

研究人员向苹果提交了他们的发现 , 并提到吃豆人攻击并不是对M1芯片上所有安全的"神奇绕过" , 只能采取指针式认证所保护的现有错误 。

去年5月 , 一位开发者发现了苹果M1芯片中一个无法修复的缺陷 , 该缺陷创造了一个隐蔽的通道 , 两个或更多已经安装的恶意应用程序可以用来相互传输信息 。但这个缺陷最终被认为是"无害的" , 因为恶意软件不能利用它来窃取或干扰Mac上的数据 。

- 真就和外星人联络上了?中国天眼发现地外文明可疑信号

- 搜寻地外文明,“中国天眼”发现了可疑信号

- 苹果首款ar/mr头部显示器2023年发布

- 苹果14.1英寸笔记本电脑适配ipadpro

- 苹果将打造一款设计精巧并融合各种iphone元素的汽车

- 看了10份ESG报告,我们发现了这些「门道」

- 南极冰下800米:科学家发现蹊跷,或会颠覆人类对外星生命的认知

- 苹果开发者模式为何如此复杂?

- 新款苹果ipadpro或将于9月发布

- 彭博社:苹果或“复活”12英寸macbookpro