智能音箱自己把自己黑了:随机购物拨号、自主开灯关门

“去 , 把空调温度调到40℃ 。好的 。”

这是来自同一个智能音箱的自问自答 , 只不过干的事儿 , 是自己攻击自己:

随机拨号、自主开门、拿主人账户上亚马逊购物、把空调温度调至一个致死率爆炸的数字……

文章图片

文章图片

这位“自黑者”是亚马逊家的智能音箱AmazonEcho , 当然 , 并不是什么AI相关的智械危机 。

真正的“幕后黑手” , 是一个来自英国和意大利的研究团队 。

他们远程黑入智能音箱 , 通过技术手段让智能音箱自发地给自己下达恶意指令 。

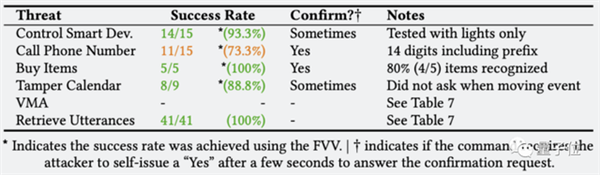

恶意指令中 , 随机拨打号码的成功率有73%、修改日历时间的成功率有88%、控制智能灯开关的成功率有93%、甚至可以100%地做到亚马逊上购买任意商品……

文章图片

文章图片

只能说 , 这波自黑是真的强 。

三个漏洞导致“自黑”成功

那么 , 研究人员到底是如何让Echo音箱“自黑”的呢?

这源于Echo音箱的三个漏洞:

一个自发命令的漏洞:Echo音箱可以识别由本设备播放的音频文件 , 并分析并执行音频文件中包含的语音命令;

FullVolume:有可能将自发命令的识别率平均增加一倍;

BreakTagChain:一些敏感命令需要用户在短时间(8秒)内进行持续回复 , 否则命令就不会执行 , 但这个漏洞可以将该时间延长到超过1小时 , 因此得以长时间控制设备

这些漏洞使得黑客远程操控Echo音箱 , 强制其自发命令成为了可能 。

甚至一些需要口头确认的敏感命令 , 在发出命令后6秒钟左右再添加单词“YES”也能顺利继续 。

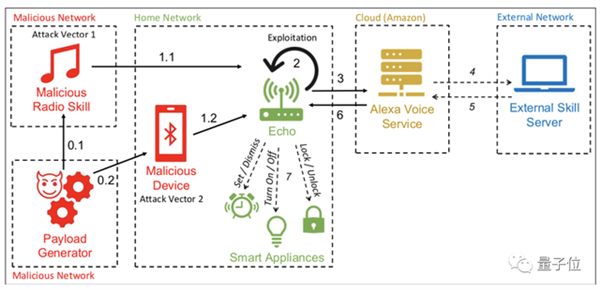

操控音箱的方法有多种:可以连接蓝牙 , 可以通过语音合成标记语言(SSML)将文本转换为合成语音 , 还可以在云主机上进行恶意攻击 , 将Echo音箱调到播放命令的广播电台 。

然后 , 就可以通过一种叫做AvA(AlexaversusAlexa)的攻击方法来试Echo音箱执行任何允许的动作 。

(其中Alexa是Echo音箱的唤起词)

具体的攻击流程如下图所示:

0.1、0.2、1.1、1.2:恶意软件发送一个命令

2:Echo音箱自行发出命令

3:通过地址验证服务(AVS)进行解析

4、5:如果该命令要求使用外部技能 , 地址验证服务将与相关的服务器进行通信

6:再将解析后的信息返回给Echo音箱

文章图片

文章图片

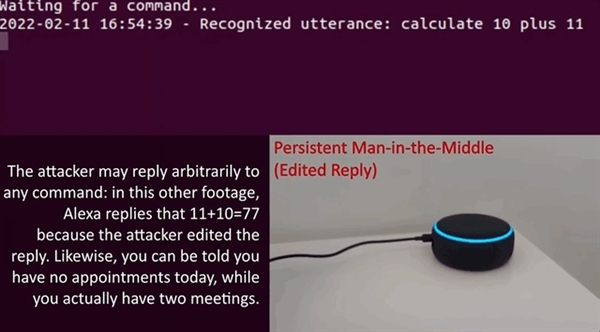

通过这种方式 , 就可以随意编辑Echo音箱发出的命令 。

比如一个最简单的10+11等于几的加法 , 就可以强行将其回答修正为“77”:

文章图片

文章图片

目前 , 这项攻击能强制智能音箱进行许多恶意行为 , 包括:

控制智能电器、拨打任意电话号码、篡改日历和修改日程、使用亚马逊账户进行未经授权的购买、允许对手提取私人数据:包括多个连接设备的密码

不过 , 好在研究者们已经通过亚马逊的漏洞研究项目进行了报告 , 这些漏洞被评为中等 。

目前攻击只有在第三代和第四代EchoDot设备上才生效 , 更新的版本中 , 这些问题已经得到了修复 , 也算是可喜可贺了 。

作者介绍

论文作者共有三位:SergioEsposito、DanieleSgandurra、GiampaoloBella 。

前两位来自英国的伦敦皇家霍洛威大学(RoyalHolloway,UniversityofLondon) , 最后一位来自意大利的卡塔尼亚大学(UniversitàdegliStudidiCatania) 。

- 全球5g智能手机销量51%,首次超过4g智能手机

- 便捷实惠高效环保,迅风智能开启“无忧洗车”时代

- 一键双单,智能推荐最优顺路合拼 嘀嗒出行上线“优选合拼”功能

- 乐视智能生态再上新品 发布新三级变频冷暖空调

- 张轶昊:让智能化影像设备打通县域医疗发展“最后一公里”

- 高智商音箱问世!卡萨帝推出主动说话的鉴赏家音箱

- 支付宝核酸检测结果怎么将自己的全名显示(支付宝核酸检测结果查询步骤)

- 华为全屋智能家居新品起售价1699元

- 华为发布首款智能门锁,ai3d人脸识别率提升60%

- 华为watch3智能手表星河蓝新配色发布